安全专家发现ARM内存标记扩展中存在漏洞

首尔国立大学和三星研究院的安全专家联合团队发现了ARM处理器使用的内存标记扩展(MTE)中存在漏洞,该扩展是防止内存泄漏的手段。该团队在arXiv预印本服务器上发表了一篇论文,描述了他们的发现。

2018年,Arm,Ltd.为高级精简指令集计算机(RISC)机器(ARM)推出了一项新硬件功能,可供软件制造商用于检测内存违规。MTE使用元数据标记物理内存块。

当软件在标记区域内进行内存调用时(通常使用指针),新硬件会查看指针是否包含引用内存块的匹配键。如果没有,则会返回错误,从而防止数据被写入不该发生的地方(例如缓冲区溢出期间)。

MTE的引入被认为是ARM架构的一个有吸引力的补充,因为它可以帮助程序员防止内存损坏和可能的漏洞,例如黑客访问不安全区域的数据。不幸的是,MTE的引入似乎也导致了新漏洞的出现。

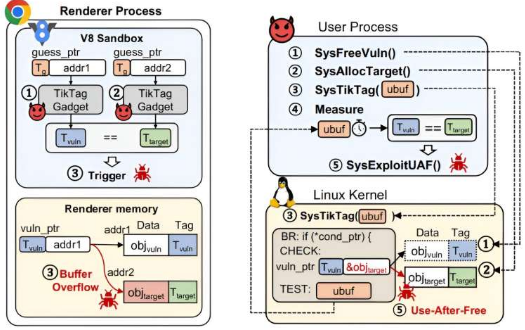

在这项新工作中,研究团队开发了两种技术,他们称之为TIKTAG-v1和-v2,他们声称这两项技术能够提取随机内存地址区域的MTE标签。他们解释说,这两种技术都涉及使用软件来观察推测操作如何影响数据预取的方式。

软件系统使用预取来加速操作,避免等待数据检索带来的延迟时间。推测执行的工作方式大致相同,提前执行将来可能有用的代码,有时使用预取的数据并写入内存。如果不需要此类执行的结果,则将其丢弃。该团队发现的漏洞涉及利用此类预取和/或丢弃的信息。

研究团队发现,他们能够在95%的尝试中提取MTE标签,他们指出,这可能会导致漏洞利用。他们还提出了多种可能的解决方案来解决这个问题,并将其发送给了Arm,Ltd。

免责声明:本答案或内容为用户上传,不代表本网观点。其原创性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容、文字的真实性、完整性、及时性本站不作任何保证或承诺,请读者仅作参考,并请自行核实相关内容。 如遇侵权请及时联系本站删除。